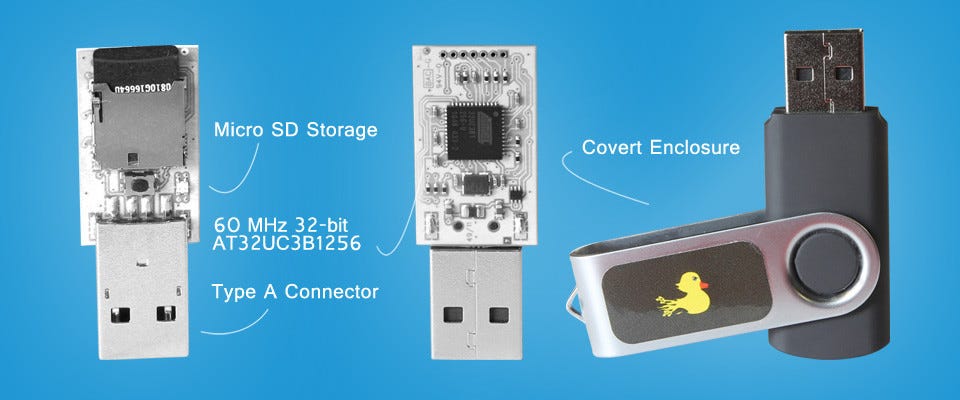

e USB Rubber Ducky est un outil d’injection de frappes au clavier déguisé en clé USB générique. Reconnu par les ordinateurs comme un clavier standard, il peut exécuter à très grande vitesse des charges utiles de frappes pré-programmées, permettant diverses fonctions automatisées pour les testeurs d’intrusion et les administrateurs système.

Histoire et Évolution du USB Rubber Ducky

img.youtube.com

Le Rubber Ducky, créé il y a près de 10 ans par Darren Kitten, est rapidement devenu un outil incontournable du piratage informatique. Présenté sous la forme d’une simple clé USB, il est capable de simuler un clavier pour injecter des commandes sur un ordinateur sans éveiller les soupçons. Sa popularité a été renforcée par son utilisation dans la série Mr Robot.

Lors de la Def Con Hacking Conference en août, Darren Kitten a dévoilé la nouvelle version 3.0 du Rubber Ducky, encore plus puissante que les précédentes. Cette mise à jour apporte de nouvelles fonctionnalités comme la détection du système d’exploitation, le clonage d’ID matériel, des modes d’attaque dynamiques et la possibilité d’effectuer des attaques par force brute.

Origines et Développement

Le Rubber Ducky a été développé à l’origine par la société de sécurité informatique Hak5, fondée par Darren Kitchen. L’idée était de créer un outil d’injection de frappes clavier dissimulé dans une clé USB d’apparence anodine, afin de démontrer les vulnérabilités des systèmes face aux menaces physiques.Depuis sa sortie initiale il y a une dizaine d’années, le Rubber Ducky a connu plusieurs évolutions matérielles et logicielles pour étendre ses capacités et sa compatibilité.

Les scripts d’injection, appelés « payloads », sont écrits dans un langage simple nommé « Ducky Script » et peuvent être encodés puis chargés sur la clé USB.5Au fil des années, une communauté active s’est formée autour du Rubber Ducky, partageant des payloads et explorant de nouvelles possibilités comme l’exfiltration de données, l’installation de portes dérobées ou la manipulation des paramètres système.

Bien que conçu comme un outil de test de pénétration et de sensibilisation à la sécurité, le Rubber Ducky a également attiré l’attention des acteurs malveillants en raison de son potentiel pour des cyberattaques ciblées.

Sécurité et Contre-mesures

Face à la menace que représentent des outils comme le USB Rubber Ducky, il est essentiel de mettre en place des contre-mesures de sécurité informatique adaptées. Celles-ci peuvent prendre la forme de techniques, de dispositifs ou de procédures visant à s’opposer aux attaques et à protéger les systèmes. Parmi les mesures clés, on peut citer la restriction des accès USB sur les postes sensibles, la surveillance des événements liés aux périphériques, ainsi que la sensibilisation des utilisateurs aux risques des médias amovibles.

Des solutions de détection des communications sans fil suspectes et d’analyse du spectre électromagnétique permettent également de repérer d’éventuels appareils espions dissimulés. Une approche globale combinant mesures techniques, organisationnelles et humaines est indispensable pour se prémunir efficacement contre ce type de menace.

Cas d’Utilisation Réels

miro.medium.com

Voici quelques exemples de cas d’utilisation réels du USB Rubber Ducky :

- Lors d’un test d’intrusion, un expert en sécurité a utilisé un Rubber Ducky pour exécuter rapidement un script qui a déverrouillé une session Windows verrouillée en quelques secondes, lui donnant accès au système.

- Un administrateur système a programmé un Rubber Ducky pour automatiser le déploiement de correctifs de sécurité critiques sur des centaines de postes, réduisant drastiquement le temps nécessaire comparé à une intervention manuelle.

- Des chercheurs ont démontré la capacité d’un Rubber Ducky à usurper un lecteur de carte à puce pour contourner l’authentification à deux facteurs et obtenir un accès non autorisé.

- Dans un scénario de vol d’ordinateur portable, le Rubber Ducky pourrait permettre à un attaquant d’exfiltrer rapidement des données sensibles ou d’installer un logiciel malveillant avant que l’appareil ne soit verrouillé.

Ces exemples illustrent le potentiel du Rubber Ducky comme outil d’attaque redoutable, mais aussi son intérêt pour les professionnels de la sécurité dans le cadre de tests d’intrusion et de tâches d’administration automatisées.

Exemples de Payloads Malveillants

img.youtube.com

Voici quelques exemples de payloads malveillants qui pourraient être exécutés par un Rubber Ducky :

- Extraction des mots de passe stockés sur le disque (mots de passe Windows, identifiants de navigateur, clés Wi-Fi, etc.) ou directement depuis la mémoire en utilisant des outils spécialisés comme Mimikatz.

- Installation et exécution d’une porte dérobée en quelques secondes, permettant à l’attaquant de prendre le contrôle de la machine à distance.

- Modification du fichier hosts pour rediriger le trafic réseau de la victime vers des serveurs contrôlés par l’attaquant, permettant des attaques de type « man-in-the-middle ».

- Affichage d’une fausse fenêtre d’authentification imitant l’apparence légitime du système pour dérober les identifiants de l’utilisateur lorsqu’il les saisit.

- Chiffrement rapide des fichiers de la victime à l’aide d’un rançongiciel, combiné à l’affichage d’une demande de rançon pour obtenir la clé de déchiffrement.

Ces payloads tirent parti de la capacité du Rubber Ducky à injecter des frappes clavier à très grande vitesse pour exécuter des commandes malveillantes avant que l’utilisateur ne puisse réagir.

La nature polymorphe de ces attaques les rend difficiles à détecter par les solutions de sécurité traditionnelles.

Payloads pour Tests de Sécurité

Voici quelques exemples de payloads qui peuvent être utilisés par les professionnels de la sécurité lors de tests d’intrusion avec un Rubber Ducky :

- Injection d’un script de reconnaissance pour collecter rapidement des informations sur le système cible, comme la version de l’OS, les utilisateurs, les processus en cours, les ports ouverts, etc. Ces données permettent d’identifier les vulnérabilités potentielles.

- Simulation d’une attaque par force brute sur l’écran de verrouillage pour tester la robustesse de la politique de mots de passe et la réaction des mécanismes de protection.

- Exécution d’un script de post-exploitation après compromission du système pour évaluer les risques de mouvements latéraux et d’élévation de privilèges.

- Test de la réactivité de l’utilisateur en affichant une fenêtre d’avertissement imitant une alerte de sécurité, afin de mesurer le niveau de sensibilisation aux menaces.

- Tentative d’exfiltration de fichiers factices placés intentionnellement pour déterminer si les contrôles de sécurité détectent et bloquent les fuites de données.

Utilisés de manière contrôlée et avec l’autorisation préalable, ces payloads aident les experts en sécurité à identifier proactivement les failles, tester les défenses en place et formuler des recommandations pour renforcer la posture de sécurité de l’organisation.

Payloads pour Automatisation des Tâches

Voici quelques exemples de payloads qui peuvent être utilisés avec un Rubber Ducky pour automatiser des tâches répétitives ou complexes :

- Exécution d’une séquence de commandes prédéfinie pour configurer rapidement un nouveau poste de travail avec les applications et paramètres standard de l’entreprise, permettant de gagner un temps précieux lors des déploiements.

- Lancement automatique d’un script de sauvegarde qui copie les fichiers critiques sur un serveur sécurisé à intervalles réguliers, sans nécessiter d’intervention manuelle de l’utilisateur.

- Remplissage automatisé de formulaires en ligne ou de champs de saisie répétitifs dans des applications, à partir de données stockées dans un fichier ou récupérées dynamiquement.

- Génération de rapports et envoi par email en combinant les capacités du Rubber Ducky avec des outils de scripting comme PowerShell, permettant de produire de la documentation à la demande.

- Exécution planifiée de tests synthétiques pour surveiller proactivement la disponibilité et les performances des applications, en simulant les actions d’un utilisateur.

En automatisant ces tâches fastidieuses ou sujettes aux erreurs, les payloads du Rubber Ducky permettent aux équipes informatiques et aux utilisateurs de gagner en efficacité et de se concentrer sur des activités à plus forte valeur ajoutée.

Cependant, il est essentiel d’encadrer strictement leur utilisation et de mettre en place des contrôles appropriés pour éviter tout risque de détournement malveillant.

Outils de Protection

Voici quelques exemples d’outils de protection contre les menaces comme le USB Rubber Ducky :

- Des dispositifs de verrouillage physique des ports USB, qui empêchent l’insertion non autorisée de périphériques sur les systèmes sensibles. Ces protections mécaniques sont une première ligne de défense efficace.

- Des solutions logicielles de contrôle des périphériques, capables de détecter et bloquer les appareils USB non approuvés en fonction de politiques de sécurité définies. Elles permettent une gestion granulaire des autorisations.

- Des outils de chiffrement des données, qui protègent la confidentialité des informations même en cas d’exfiltration physique via des attaques comme le Rubber Ducky. Le chiffrement rend les données inexploitables sans la clé.

- Des systèmes de détection d’intrusion (IDS) analysant le trafic réseau et les événements système pour identifier les comportements suspects caractéristiques d’attaques par des périphériques malveillants.

- Des programmes de sensibilisation et de formation des utilisateurs aux risques liés aux médias amovibles, pour encourager les bons réflexes comme la méfiance envers les clés USB inconnues.

Une approche multicouche combinant des mesures préventives, détectives et correctives est recommandée pour se prémunir efficacement contre les menaces matérielles comme le Rubber Ducky. La vigilance des utilisateurs reste un maillon essentiel de cette chaîne de sécurité.

Utilisation éthique

Bien que le Rubber Ducky soit un outil puissant pour les tests d’intrusion et l’automatisation des tâches, il est crucial de l’utiliser de manière éthique et responsable. Les professionnels de la sécurité doivent obtenir l’autorisation explicite des propriétaires des systèmes avant de conduire des tests, et respecter strictement le périmètre et les règles d’engagement définies.

Toute utilisation malveillante ou non autorisée du Rubber Ducky, comme l’accès illégal à des données, l’altération de systèmes ou l’exfiltration d’informations confidentielles, est passible de lourdes sanctions pénales. Il est essentiel de mettre en place des politiques et des contrôles pour encadrer l’usage de cet outil et prévenir les abus.

Les experts en sécurité ont la responsabilité d’utiliser le Rubber Ducky de manière éthique pour améliorer la sécurité, et non pour causer des dommages.