Le Bash Bunny Mark II de Hak5 est un outil puissant et polyvalent conçu pour les tests d’intrusion et l’automatisation des tâches de sécurité informatique. Cet appareil USB peut émuler différents types de périphériques, exécuter des payloads complexes et s’intégrer avec des serveurs de commande et de contrôle (C2) pour des tests de pénétration avancés.

Fonctionnalités du Bash Bunny Mark II

Voici un résumé des principales fonctionnalités du Bash Bunny Mark II de Hak5 :

- Processeur quad-core ARM Cortex A7 jusqu’à 1,3 GHz et 8 Go de stockage SSD pour des performances rapides

- Lecteur de carte MicroSD XC pour une exfiltration de données à ultra-haute capacité

- Bluetooth Low Energy pour les déclencheurs à distance et le geofencing des payloads

- Interrupteur à 3 positions et LED RVB pour sélectionner et surveiller facilement les payloads

- Interface série dédiée donnant accès à un shell root Linux déverrouillé

- Émulation simultanée de plusieurs périphériques de confiance comme des claviers, du stockage, des adaptateurs Ethernet pour des attaques multi-vecteurs

- Exécution de payloads en quelques secondes grâce au démarrage rapide et au SSD de classe bureau

Ces fonctionnalités avancées font du Bash Bunny Mark II un outil polyvalent et puissant pour les tests d’intrusion, permettant de compromettre des machines verrouillées, capturer des identifiants, exfiltrer des données et installer des portes dérobées de manière furtive.

Création et Exécution de Payloads

cdn.cyberpunk.rs

Voici les étapes pour créer et exécuter un payload sur le Bash Bunny Mark II :

- Écrire le payload en combinant DuckyScript et Bash dans un fichier

payload.txt - Copier

payload.txtdans le dossier/payloads/switch1/ou/payloads/switch2/en mode armement - Sélectionner la position de l’interrupteur correspondant au payload (1 ou 2)

- Insérer le Bash Bunny dans le port USB de la machine cible pour une exécution automatique

- Vérifier les résultats dans le dossier

lootaccessible en mode armement

Il est recommandé de commenter le code, de tester les payloads dans un environnement contrôlé et de maintenir le firmware et les outils à jour. En suivant ces étapes, des payloads sophistiqués peuvent être déployés efficacement pour des tests de pénétration.

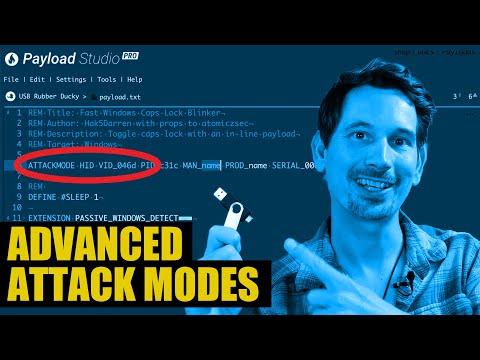

Intégration de DuckyScript

img.youtube.com

Le Bash Bunny Mark II permet d’utiliser des scripts DuckyScript de plusieurs manières :

- Exécution directe de scripts Ducky existants avec la commande

QUACK - Intégration de code DuckyScript dans des scripts Bash avec

QUACK STRING - Conversion de scripts Ducky en ajoutant

QUACKau début de chaque ligne

La commande QUACK peut injecter du texte, des combinaisons de touches ou exécuter des scripts externes.

Des commandes avancées comme QUACK ALTCODE permettent de taper des caractères spéciaux.En combinant Bash, DuckyScript et les différents modes d’attaque, des payloads puissants et flexibles peuvent être créés.

Intégration d’un Serveur C2

DALL-E 3

Voici comment intégrer un serveur C2 avec le Bash Bunny Mark II pour des tests d’intrusion avancés :

- Créer un payload pour établir une connexion inverse vers le serveur C2 configuré (Metasploit, Empire, Covenant)

- Déployer le payload via l’interrupteur approprié du Bash Bunny sur la machine cible

- Interagir avec la session depuis le serveur C2 pour exécuter des commandes, transférer des fichiers et déployer d’autres outils

Cette intégration permet d’obtenir un accès persistant aux machines compromises et de mener des activités de test d’intrusion à distance.L’utilisation de tels outils doit se faire de manière éthique et légale, avec les autorisations appropriées.

Mise à Jour et Maintenance du Bash Bunny Mark II

img.youtube.com

Voici quelques conseils pour maintenir et mettre à jour le Bash Bunny Mark II :

- Vérifier régulièrement les mises à jour du firmware sur le site officiel de Hak5 et les installer en suivant la procédure documentée, qui implique généralement de copier le fichier de firmware sur la partition « noot » en mode armement

- Formater la carte MicroSD avec un système de fichiers approprié à la cible (FAT32, ExFAT, NTFS pour Windows ; FAT32, ExFAT, APFS pour Mac ; FAT32, ExFAT, EXT pour Linux), en notant que le Bash Bunny ne supporte actuellement que EXT et FAT32

- Sauvegarder les payloads et configurations personnalisés avant chaque mise à jour pour éviter de les perdre

- Nettoyer les contacts du port USB et de l’interrupteur avec de l’alcool isopropylique si nécessaire pour assurer un fonctionnement fiable

- Remplacer le boîtier en cas de dommages physiques pour préserver l’apparence de clé USB ordinaire, essentielle pour la furtivité

En prenant soin de l’appareil et en le maintenant à jour, le Bash Bunny Mark II restera un outil efficace sur le long terme pour les professionnels de la sécurité et les passionnés de hacking éthique.

Utilisation Éthique et Légale du Bash Bunny Mark II

- Cet outil puissant ne doit être utilisé que dans un cadre professionnel de test d’intrusion, avec l’autorisation explicite et écrite des propriétaires des systèmes ciblés.

- Toute utilisation malveillante, comme l’accès non autorisé à des données, l’installation de logiciels malveillants ou le vol d’informations confidentielles, est strictement illégale et passible de lourdes sanctions.

- Les professionnels de la sécurité doivent adhérer à un code de déontologie strict, qui implique de respecter la confidentialité, de ne causer aucun dommage, de rendre compte des vulnérabilités de manière responsable et de conseiller sur les mesures de remédiation.

- Il est essentiel de maintenir une traçabilité complète de toutes les actions réalisées lors d’un test d’intrusion, y compris les accès obtenus et les données consultées, afin de pouvoir justifier de la légitimité de la démarche.

- L’utilisation du Bash Bunny et des outils associés doit se faire dans le respect des lois en vigueur, qui varient selon les pays mais interdisent généralement l’accès non autorisé à des systèmes informatiques, quelle que soit l’intention.

En résumé, le Bash Bunny Mark II est réservé à un usage professionnel encadré, toute utilisation malveillante étant formellement prohibée et sévèrement punie par la loi. Une démarche éthique et responsable est indispensable.